Magelang, 12 Agustus 2025 – Keamanan jaringan nirkabel di lingkungan perguruan tinggi kembali menjadi sorotan setelah penelitian terbaru di Universitas Muhammadiyah Magelang (UNIMMA) mengungkap adanya kerentanan serius pada sistem wireless kampus. Penelitian yang dilakukan oleh Muhammad A. Hanafi, mahasiswa Program Studi Teknik Informatika Fakultas Teknik UNIMMA, ini memanfaatkan metode penetration testing (pen-test) untuk menguji ketahanan jaringan dari berbagai potensi serangan siber.

Latar Belakang: Mengapa Wireless Rentan?

Jaringan nirkabel menjadi tulang punggung konektivitas di lingkungan kampus. Kepraktisannya membuat mahasiswa dan staf dapat mengakses internet dari mana saja, tetapi di balik kemudahan itu, ada risiko keamanan yang besar. Tidak seperti jaringan kabel, sinyal Wi-Fi dipancarkan melalui udara dan dapat ditangkap oleh siapa saja di sekitarnya. Hal inilah yang membuka peluang bagi peretas untuk menyusup tanpa harus memiliki akses fisik ke perangkat jaringan.

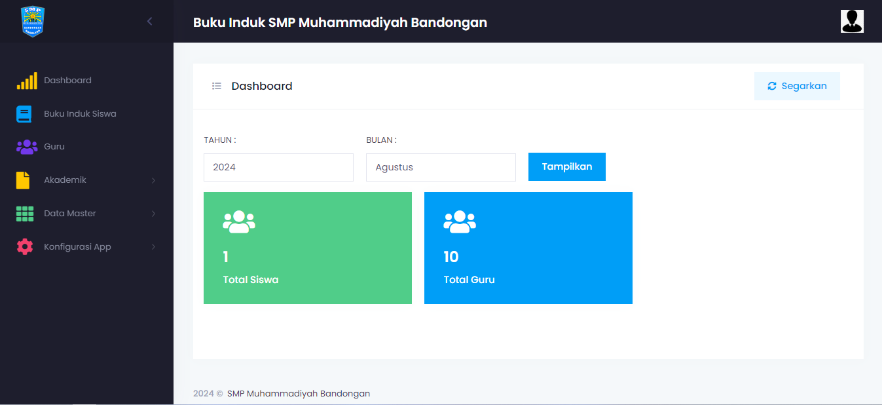

UNIMMA memiliki sejumlah titik akses wireless yang tersebar di Fakultas Teknik, seperti laboratorium S1, laboratorium D3, dan ruang tata usaha. Namun, sebagian jaringan dikembangkan secara mandiri tanpa pengawasan keamanan terpusat, sehingga memunculkan potensi celah yang dapat dimanfaatkan pihak tak bertanggung jawab. Penelitian ini bertujuan untuk menganalisis keamanan jaringan wireless UNIMMA menggunakan metode penetration testing. Fokusnya adalah:

- Mengidentifikasi kerentanan jaringan dari potensi serangan.

- Menguji efektivitas pertahanan yang ada.

- Memberikan rekomendasi peningkatan keamanan berdasarkan hasil pengujian.

Menyerang untuk Melindungi

Hanafi menerapkan tahapan pen-test mulai dari planning and preparation hingga report preparation. Proses dimulai dengan reconnaissance atau pengumpulan informasi melalui wawancara dengan pihak Biro Sistem Informasi (BSI) dan teknisi laboratorium.

Tahap berikutnya adalah discovery, yaitu pemindaian jaringan menggunakan berbagai tools dari Kali Linux seperti Aircrack-ng, Fern WiFi Attacker, Wifite, dan Crunch. Hasil pemindaian mencakup identifikasi SSID, BSSID, kanal frekuensi, metode enkripsi, hingga kekuatan sinyal.

Setelah target teridentifikasi, penyerangan dilakukan dengan teknik brute force dan password cracking. Aircrack-ng dan Wifite digunakan untuk menangkap handshake lalu mencoba menebak kata sandi dengan wordlist. Crunch dimanfaatkan untuk membuat daftar kata sandi kustom.

Ada yang Mudah Ditembus, Ada yang Gagal

Pengujian dilakukan di beberapa titik, termasuk laboratorium informatika S1, ruang sidang fakultas, dan laboratorium D3. Hasilnya bervariasi:

-

Aircrack-ng: Berhasil melakukan scanning, serangan deauthentication, menangkap handshake, dan memecahkan kata sandi di sebagian besar jaringan uji coba.

-

Fern WiFi Attacker: Mampu memindai dan memutus koneksi, namun gagal dalam proses handshake cracking di beberapa titik.

-

Wifite: Sukses di hampir semua tahap, termasuk password cracking.

-

Crunch: Berfungsi sebagai pembuat wordlist, namun tidak terlibat langsung dalam pemindaian atau pemutusan koneksi.

Menariknya, ada beberapa jaringan yang sepenuhnya berhasil ditembus, mengindikasikan kata sandi yang lemah dan konfigurasi keamanan yang kurang memadai. Namun, ada juga titik akses yang bertahan, menandakan penerapan pengamanan yang lebih baik.

Hasil penelitian menunjukkan bahwa celah keamanan masih cukup lebar, terutama pada jaringan yang menggunakan kata sandi sederhana atau konfigurasi standar pabrik (default settings). Serangan brute force mampu menembus sebagian besar jaringan tanpa hambatan berarti, sementara serangan deauthentication berhasil memutus koneksi pengguna secara paksa.

Bagi pihak kampus, temuan ini menjadi alarm penting untuk meningkatkan kesadaran akan keamanan siber. Keberhasilan penyerangan dalam skenario uji membuktikan bahwa ancaman nyata dapat terjadi kapan saja jika langkah pencegahan tidak diperkuat.

Rekomendasi: Jangan Tunggu Diretas

Penelitian ini merekomendasikan sejumlah langkah mitigasi, di antaranya:

-

Menggunakan kata sandi kompleks dengan kombinasi huruf, angka, dan simbol.

-

Mengubah konfigurasi bawaan (default settings) pada router.

-

Memperbarui firmware perangkat jaringan secara berkala.

-

Memasang sistem deteksi intrusi (intrusion detection system).

-

Melakukan penetration testing rutin untuk mengidentifikasi celah baru.

Dengan menerapkan langkah-langkah tersebut, kampus diharapkan dapat meminimalkan risiko kebocoran data, gangguan operasional, dan serangan siber yang berpotensi merugikan.

Studi yang dilakukan Hanafi di UNIMMA menegaskan pentingnya pengujian keamanan proaktif pada jaringan nirkabel, khususnya di lingkungan pendidikan yang mengandalkan konektivitas tinggi. Metode penetration testing bukan hanya menjadi alat serangan, tetapi juga instrumen pertahanan yang efektif.

Dengan temuan ini, diharapkan pihak kampus dan institusi lainnya lebih sigap dalam memperkuat sistem keamanan sebelum peretas sungguhan menemukan celah yang sama. Dalam dunia siber, pertahanan terbaik adalah selalu selangkah lebih maju dari ancaman. (ed. Sulistya NG)

Sumber : repositori UNIMMA